SSH远程连接协议

SSH远程管理

定义

-

SSH(Secure Shell )是一种安全通道协议,主要用来实现字符界面的远程的登录、远程复制等功能。

-

SSH协议对通信双方的数据传输进行了加密处理,其中包括用户登录时输入的用户口令。因此SSH协议具有很好的安全性。

优点

-

安全性:数据传输是加密的,可以防止信息泄露

-

身份验证:防止未经授权的用户访问远程系统

-

远程管理:可通过SSH协议登录远程服务器并执行命令,无需直接物理访问设备

-

端口转发:SSH支持端口转发功能,可以安全地传输其它协议和应用程序

-

传输速度:数据传输是经过压缩的,可以提高传输速度

ssh服务的最佳设置

-

建议使用非默认端口 22

-

禁止使用protocol version 1

-

限制可登录用户 白名单

-

设定空闲会话超时时长

-

利用防火墙设置ssh访问策略

-

仅监听特定的IP地址 公网 内网

-

基于口令认证时,使用强密码策略,比如:tr -dc A-Za-z0-9_ < /dev/urandom | head -c 12| xargs

-

使用基于密钥的认证

-

禁止使用空密码

-

禁止root用户直接登录

-

限制ssh的访问频度和并发在线数

-

经常分析日志 分离

客户端与服务器所使用的软件

-

客户端软件

-

Putty、Xshell、CRT、MobaXterm

-

-

服务器软件

-

OpenSSH 是实现 SSH 协议的开源软件项目,适用于各种 UNIX、Linux 操作系统。

-

CentOS 7系统默认已安装openssh相关软件包,并已将 sshd 服务添加为开机自启动。

-

SSH服务开启、端口号和配置文件路径

-

开启SSH服务

systemctl start sshd

-

SSH服务的默认端口号:22

-

SSH服务的配置文件路径

-

服务器端:

/etc/ssh/sshd_config #针对服务端的配置文件

-

客户端

/etc/ssh/ssh_config #针对客户端的配置文件

-

SSH程序名和主程序进程

sshd #程序名 /usr/sbin/sshd #服务端主进程

加密方式

-

对称加密

-

概念

采用单钥密码系统的加密方法,同一个密钥可以同时用作信息的加密和解密,这种加密方法称为对称加密,由于其速度快,对称性加密通常在消息发送方需要加密大量数据时使用

-

常用算法

DES、3DES、TDEA、Blowfish、RC2、RC4、RC5、IDEA、SKIPJACK等

-

特点

-

加密方和解密方使用同一个密钥

-

加密解密的速度比较快,适合数据比较长时的使用;

-

密钥传输的过程不安全,且容易被破解,密钥管理也比较麻烦;

-

-

优点

-

算法公开

-

计算量小

-

加密速度快

-

加密效率高

-

-

缺点

-

在数据传送前,发送方和接收方必须商定好秘钥,然后使双方都能保存好秘钥

-

其次如果一方的秘钥被泄露,那么加密信息也就不安全了

-

每对用户每次使用对称加密算法时,都需要使用其他人不知道的独一秘钥,这会使得收、发双方所拥有的钥匙数量巨大,密钥管理成为双方的负担

-

-

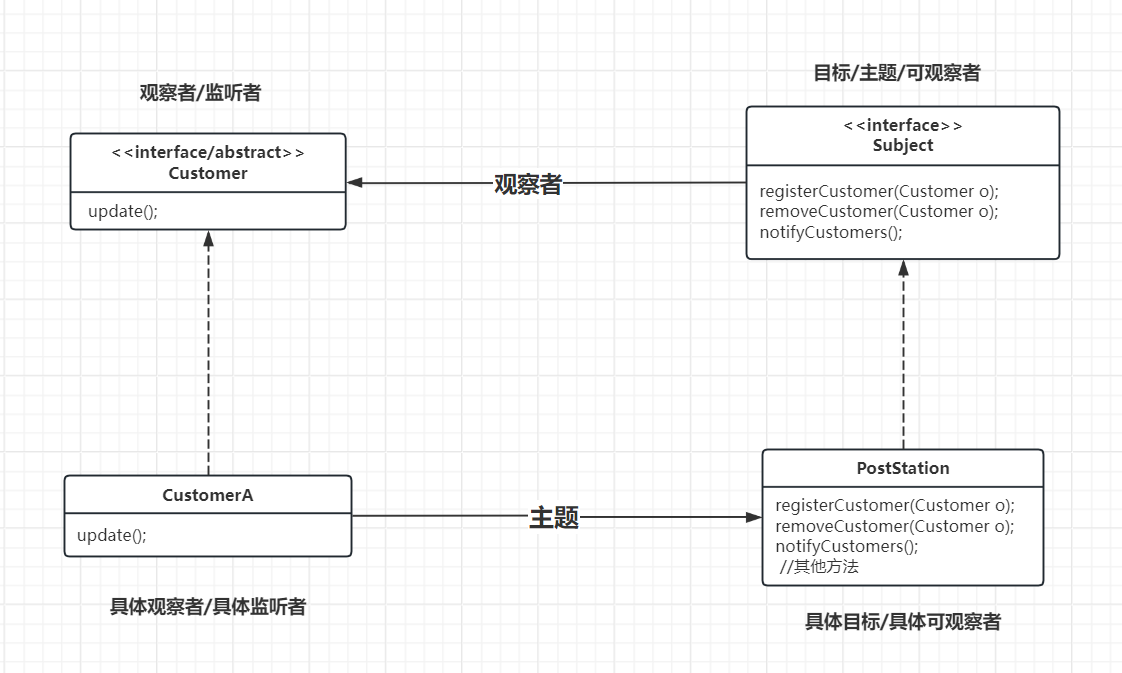

非对称加密

-

概念

非对称加密算法需要两个密钥:公开密钥(publickey:简称公钥)和私有密钥(privatekey:简称私钥)。公钥与私钥是一对,如果用公钥对数据进行加密,只有用对应的私钥才能解密。因为加密和解密使用的是两个不同的密钥,所以这种算法叫作非对称加密算法。

-

常用算法

-

RSA(RSA algorithm):目前使用最广泛的算法

-

DSA(Digital Signature Algorithm):数字签名算法,和 RSA 不同的是 DSA仅能用于数字签名,不能进行数据加密解密,其安全性和RSA相当,但其性能要比RSA快

-

ECC(Elliptic curve cryptography,椭圆曲线加密算法)

-

ECDSA:Elliptic Curve Digital Signature Algorithm,椭圆曲线签名算法,是ECC和 DSA的结合,相比于RSA算法,ECC 可以使用更小的秘钥,更高的效率,提供更高的安全保障

-

-

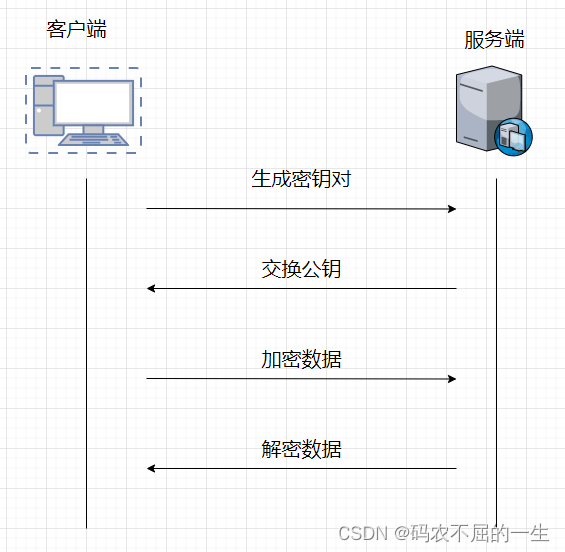

原理

-

客户端向服务端发起连接请求

-

服务端收到请求后,将会话id和服务端的公钥交给客户端

-

客户端接收后,将会话id和客户端的公钥进行异或运算得到回复信息Res(Res=会话id^客户端公钥)

-

客户端再将Res用服务端的公钥加密,得到密文U(U=Res+服务端的公钥id),并将密文U交给服务端

-

服务端用服务端私钥将密文U解密,得到回复信息Res

-

服务端将Res和会话id进行异或运算,得到客户端的公钥

OpenSSH服务端配置文件格式

sshd_config配置文件的常用选项

[root@localhost ~]# vim /etc/ssh/sshd_config #Port 22 #端口号为22 #AddressFamily any #ListenAddress 0.0.0.0 #监听地址为任意网段,也可以指定OpenSSH服务器的具体IP #LoginGraceTime 2m #登录验证时间为2分钟 #PermitRootLogin yes #允许root用户登录 #StrictModes yes #检查.ssh/文件的所有者,权限等 #MaxAuthTries 6 #最大重试次数为6 #MaxSessions 10 #同一个连接最大会话为10个 #PubkeyAuthentication yes #基于key验证 UseDNS yes #提高速度可改为no 内网改为no 禁用反向解析

黑名单和白名单限制配置

Allowusers…… #仅允许某某用户登陆(白名单) Denyusers …… #禁止某些用户登录,用法于AllowUsers 类似(黑名单,注意不要同时使用)

使用SSH程序

登录方式

准备工作

#服务端准备工作 [root@Root2 ~]# systemctl disable firewalld [root@Root2 ~]# setenforce 0 #客户端准备工作 [root@Root1 ~]# systemctl disable firewalld [root@Root1 ~]# setenforce 0 # 一定要关闭防火墙和降低限制,否则ssh服务无法重启!

默认端口登录远程主机

ssh 远程主机用户名@远程主机名或IP地址 -p 端口号 -p #指定登录端口号(当服务端的端口号为非默认22时,需要使用-P来指定自定义的端口号)

[root@localhost ~]# ssh 192.168.20.90 #输入远程主机IP地址 The authenticity of host '192.168.20.90 (192.168.20.90)' can't be established. ECDSA key fingerprint is SHA256:xI7IIfZIDyIu4JSxmY/+NIgNPdMoDdRCjOuzlJ3L9rk. ECDSA key fingerprint is MD5:c3:14:88:de:b3:14:01:f3:ad:90:4a:80:0f:02:fc:d9. Are you sure you want to continue connecting (yes/no)? yes #确认是否连接 Warning: Permanently added '192.168.20.90' (ECDSA) to the list of known hosts. root@192.168.20.90's password: #输入远程主机登录密码 Last login: Mon Apr 29 09:21:28 2024 from 192.168.20.90

非默认端口登录远程主机

生产环境中作为安全加固设置必须配置

服务端 [root@Root2 ~]# vim /etc/ssh/sshd_config Port 224 #ssh协议端口号更改为224 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress :: 客户端 [root@Root1 ~]# vim /etc/ssh/sshd_config Port 224 #ssh协议端口号更改为224,与服务端匹配 #AddressFamily any #ListenAddress 0.0.0.0 #ListenAddress :: [root@Root1 ~]# ssh 192.168.20.90 -p 224 #指定224端口号远程连接root2服务端 The authenticity of host '[192.168.20.90]:224 ([192.168.20.90]:224)' can't be established. ECDSA key fingerprint is SHA256:xI7IIfZIDyIu4JSxmY/+NIgNPdMoDdRCjOuzlJ3L9rk. ECDSA key fingerprint is MD5:c3:14:88:de:b3:14:01:f3:ad:90:4a:80:0f:02:fc:d9. Are you sure you want to continue connecting (yes/no)? yes #手动确认是否连接服务端 Warning: Permanently added '[192.168.20.90]:224' (ECDSA) to the list of known hosts. root@192.168.20.90's password: #输入服务端登录密码 Last login: Mon Apr 29 15:56:48 2024 from 192.168.20.90 [root@Root2 ~]# #远程登录root2服务端成功

免密码远程登录主机

-

目的:使主机与主机之间远程登录时不再需要输入登录密码,增加操作的便利度

这里只是免密码登录而不是密钥登录,依旧保证密钥传输的安全性

-

未设置免密码登录时的状态

[root@Root1 ~]# ssh 192.168.20.90 -p 224 root@192.168.20.90's password: #这里依旧需要输入服务端的登录密码

-

扩展

-

-t :可以选择密钥的算法

-

[root@Root1 .ssh]# ssh-keygen --help unknown option -- - usage: ssh-keygen [-q] [-b bits] [-t dsa | ecdsa | ed25519 | rsa | rsa1] [-N new_passphrase] [-C comment] [-f output_keyfile] #举例: ssh-keygen -t dsa/ecdsa/rsa/rsa1 #如果不选择-t,就默认选择rsa算法

-

-

操作步骤

-

root1为客户端

-

root2为服务端

-

-

在客户端生成密钥文件

[root@Root1 ~]# ssh-keygen #免密码交互设置命令 Generating public/private rsa key pair. Enter file in which to save the key (/root/.ssh/id_rsa): #第一次交互:指定密钥保存路径,可自定义,这里直接回车选择默认路径 Enter passphrase (empty for no passphrase): #第二次交互:提示密钥文件密码为空(未设置),询问是否设置密钥文件的密码,如果不 需要设置直接回车进入下一步 Enter same passphrase again: #第三次交互:再次确认是否不设置密钥文件密码,回车确认不需要,完成生成密钥文件 Your identification has been saved in /root/.ssh/id_rsa. #私钥文件路径 Your public key has been saved in /root/.ssh/id_rsa.pub. #公钥文件路径 The key fingerprint is: SHA256:GUULHPimIOZxS5apdT6hjqmE2yTm6QDOxOZ5ax5FQzc root@Root1 The key's randomart image is: +---[RSA 2048]----+ | . Eooo | | . o oo . | | = .. . | |. + X + oo | |.* O B +S | |O + + + | |+B.* . | |===.+ | |+=+o | +----[SHA256]-----+ [root@Root1 ~]# cd /root/.ssh [root@Root1 .ssh]# ls id_rsa #私钥文件 id_rsa.pub #公钥文件

-

将客户端的公钥远程复制到服务端

-

复制命令

ssh-copy-id -i 公钥文件 [用户名]@IP地址 #将密钥文件传过去 #下次就可以免密登录 #以root用户登录时 可省略 #-i为传输公钥文件的选项

-

传输过程

[root@Root1 .ssh]# ssh-copy-id -i id_rsa.pub 192.168.20.90 -p 224 #将主机root1的公钥文件远程传输给root2服务端,这里也可以-p,因为端口被自定义为224了,如果是默认22,就不需要-p /usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "id_rsa.pub" The authenticity of host '[192.168.20.90]:224 ([192.168.20.90]:224)' can't be established. ECDSA key fingerprint is SHA256:xI7IIfZIDyIu4JSxmY/+NIgNPdMoDdRCjOuzlJ3L9rk. ECDSA key fingerprint is MD5:c3:14:88:de:b3:14:01:f3:ad:90:4a:80:0f:02:fc:d9. Are you sure you want to continue connecting (yes/no)? yes #提示是否建立连接 /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys root@192.168.20.90's password: #输入服务端登录密码 Number of key(s) added: 1 #提示信息表示传输成功 Now try logging into the machine, with: "ssh -p '224' '192.168.20.90'" and check to make sure that only the key(s) you wanted were added.

-

验证

#公钥传输后的结果 [root@Root1 .ssh]# ssh 192.168.20.90 -p 224 Last login: Mon Apr 29 16:05:36 2024 from 192.168.20.91 #公钥传输前的结果 [root@Root1 ~]# ssh 192.168.20.92 -p 224 root@192.168.20.92's password: #作为对比,传输公钥后不再需要输入登录密码已经进入root2主机了,说明配置成功了

SSH远程控制服务端

命令

ssh 目标设备的IP地址 命令 #远程控制目标主机使用命令 并将命令执行结果返回本机 #主机root2的IP地址为192.168.20.92 [root@Root1 .ssh]# ssh 192.168.20.92 -p 224 ls #查看主机B家目录下有哪些目录或文件 anaconda-ks.cfg core.1891 initial-setup-ks.cfg 公共 模板 视频 图片 文档 下载 音乐 桌面 [root@Root1 .ssh]# #这里并没有切换到root2,说明已经通过客户端root1远程控制服务端root2

![[C++核心编程-04]----C++类和对象之封装](https://img-blog.csdnimg.cn/ca4a8e224dcc48eb91416eee20322d26.png)